研究人员发现,USPS 冒充“未送达”诈骗短信可能通过亚马逊云服务发送,新的网络钓鱼工具 SNS Sender 被 SentinelOne 研究团队披露。该 Python 脚本旨在通过亚马逊简单通知服务 (SNS) 实现批量 SMS 发送。该钓鱼工具自动插入链接至攻击者控制的虚假网站,如伪造的美国邮政服务 (USPS) 网站,以收集受害者的个人信息,包括姓名、地址、电话号码、电子邮件和信用卡号码。

clash verge下载SentinelLabs 的威胁研究员亚历克斯德拉莫特 (Alex Delamotte) 在一篇博客文章中指出,这种工具在云攻击工具的背景下代表着“前所未见的技术”。他提到,“企业与威胁行为者之间的共同威胁在于,双方都在将以前由传统网络服务器处理的工作负载迁移到云上。”

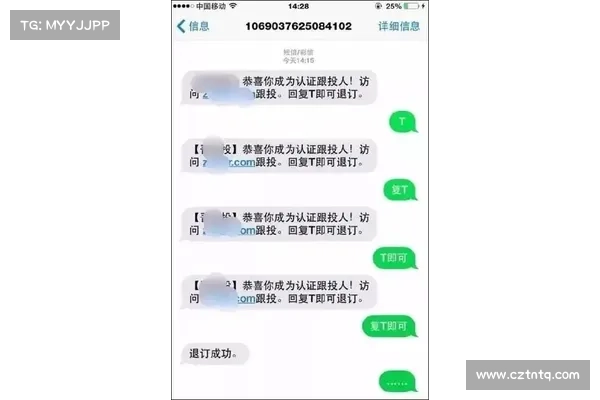

短信钓鱼或称 smishing活动可能利用批量短信发送工具,如 Twilio,以增强大量发送短信的能力。根据 SentinelOne 的说法,SNS Sender 钓鱼工具被认为是首个针对亚马逊 SNS 的工具。

SNS Sender 的疑似作者以 “ARDUINODAS” 的别名为人所知,其把手出现在 SentinelOne 识别的 150 多个其他钓鱼工具文件中。与 ARDUINODAS 相关的钓鱼工具中超过一半与 USPS 诈骗有关。

SNS Sender 中包含一个文本文件,用于存储钓鱼链接的列表,这些链接会被随机选择并替换到 smishing 消息中的“linkas”字符串中。它还包括用于存储目标电话号码、消息内容和亚马逊网络服务 (AWS) 访问密钥的文本文件。

SNS Sender 脚本中的某些迹象表明,这种工具仍在开发中,而不是一个完整的 smishing 工具。例如,该脚本包含插入自定义发件人 ID 的功能,但在美国,发件人 ID 并没有被运营商支持,受 USPS 诈骗目标的用户都不可能使用这一功能。

此外,该脚本选择每条消息所使用的 AWS 访问密钥对的方式似乎并不理想,因为这需要不切实际地长的凭证列表才能规模使用。

虽然发现专门针对亚马逊 SNS 的钓鱼工具是一个新发展,但威胁行为者针对云服务器进行潜在后续钓鱼活动的案例已经不少。

例如,一名攻击者在 2023 年 3 月使用先前泄露的 AWS 访问密钥渗透到 AWS 服务器,Permiso 研究人员观察到他试图执行“GetSMSAttributes”操作。研究人员意识到,攻击者可能会运行“GetSMSAttribute”、“GetSMSSandboxAccountStatus”和类似的命令,以确定被劫持的服务器是否正确配置以发送大规模短信。

攻击亚马逊 SNS 的攻击者可能会遇到麻烦,因为云服务默认不启用批量 SMS 发送功能。AWS 租户必须位于 SNS 沙盒环境之外才能利用这一功能。

SentinelOne 之前详细介绍了Predator AI,这是一种基于 Python 的信息窃取工具,利用 ChatGPT API。Predator AI 目标是广泛的云服务,包括电子邮件和 SMS 通讯服务,这些服务可能被用作钓鱼活动,如 AWS 的简单电子邮件服务 (SES)。

今年早些时候,另一种